引言

区块链技术作为一种新兴的数据存储和传输方式,以其去中心化、不可篡改和透明等特点正在改变我们的生活和工作方式。为了充分发挥区块链的优势,正确的配置是至关重要的。那么,什么是区块链的正确配置,它背后的原理又是什么呢?这篇文章将深入探讨区块链的正确配置原理,并介绍相关的应用与安全性。

区块链的基本原理

区块链是一种分布式账本技术,核心理念是通过网络中多个节点共同维护数据的完整性。其基本构成包括:区块、链、节点、共识机制和加密算法。每个区块包含了一组交易数据,并通过哈希算法与前一个区块串联在一起,形成链式结构。节点在网络中自动接收、传播交易,并通过共识机制保证数据一致性。

在区块链网络中,各个节点通过算法进行验证与共识,确保信息的真实性和有效性。例如,比特币网络采用了工作量证明机制(Proof of Work),节点需要通过计算机算力进行“挖矿”来验证交易。在这个过程中,只有符合共识规则的交易才能被记录到区块链上。

区块链的配置过程

正确配置区块链的过程涉及多个步骤,包括选择合适的共识机制、节点设置、网络拓扑设计、数据存储方案等。首先,要选择适合应用场景的共识机制,例如对于金融交易,可以选择Proof of Stake(权益证明)以提高效率;而对于需要高安全性的应用,则可以选择Deleaged Proof of Stake(委托权益证明)。

其次,节点的设置非常关键。节点数量的选择和分布对整个网络的安全性和效率都有影响。过少的节点容易受到攻击,而过多的节点增加了管理难度和延迟。因此,最好根据应用的需求进行合理配置。此外,网络拓扑设计也是关注重点,如何连接各个节点以减少延时、提高吞吐量,将影响到用户体验。

区块链的应用实例

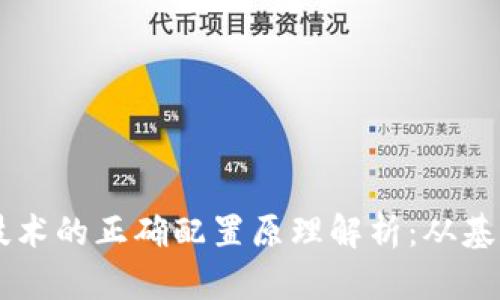

区块链在金融领域的应用最为广泛,如数字货币、智能合约和供应链金融等。以比特币为例,它作为一种去中心化的数字货币,通过区块链技术实现了无国界的支付和清算,打破了传统金融体制的限制。

在供应链金融中,区块链可以实现实时监控与数据共享,从而提升透明度和信任度。企业可以通过区块链技术记录产品的来源、运输和交易过程,降低伪造风险。此外,智能合约的应用使得交易的条款在区块链上自动执行,减少了人力干预,降低了交易成本。

区块链的安全性

尽管区块链具有较高的安全性,但在配置时仍需考虑多方面的安全因素。首先,加密算法是区块链安全的重要基础,选择强大的加密机制如SHA-256及ECDSA(椭圆曲线数字签名算法),可以有效防止数据泄露和篡改。其次,网络攻击(如51%攻击)也是值得关注的问题,确保足够的节点分布和良好的共识机制设计能够降低被攻击的风险。

此外,用户身份验证和权限管理也是不可忽视的环节。通过实施多重签名和身份认证机制,可以有效提高用户账户的安全性。同时,定期进行安全漏洞扫描,及时更新系统和软件,确保区块链环境的安全性。

相关问题讨论

在探讨区块链正确配置的过程中,可能会引发一系列问题。以下是六个相关问题及其深入解析:

1. 区块链的共识机制有哪几种?各自的优缺点是什么?

共识机制是区块链的核心部分,决定了网络中交易的验证方式。常见的共识机制包括:工作量证明(PoW)、权益证明(PoS)、委托权益证明(DPoS)、拜占庭容错(PBFT)等。

工作量证明(PoW)是一种通过计算资源来解决复杂数学问题的方式,安全性高但能耗大。权益证明(PoS)则通过持有代币的数量和时间来验证交易,相对更节能,效率高但可能导致财富集中。委托权益证明(DPoS)则引入了投票机制,提高了效率,但可能存在中心化风险。

拜占庭容错机制在某些私有链中较为常见,它允许网络中的部分节点不诚实而不会影响整体网络的运作,适合于需要高安全性的场景。选用合适的共识机制需要考虑具体应用场景的需求。

2. 区块链如何保证数据的不可篡改性?

不可篡改性是区块链的一大特性,这主要依赖于数据的加密和链式结构。每个区块通过特定的哈希函数进行加密,生成唯一的哈希值,并将该哈希值包含在下一个区块中。任何对已经记录数据的修改,都将导致后续区块哈希值的改变,从而暴露篡改痕迹。

此外,分布式账本的特性使得数据在多个节点上备份,即使某个节点遭到攻击或篡改,其他节点的数据仍然一致,从而提高了整体系统的安全性。通过这些机制,区块链能够有效保障数据的不可篡改性。

3. 如何选择合适的区块链平台?

选择区块链平台时,需考虑多个因素,包括技术成熟度、社区支持、开发者文档、扩展性与安全性等。对于初创企业或小型项目,可以考虑使用现成的公共链平台,如以太坊或Hyperledger,而对于需求复杂的企业级应用,可能需要自行搭建私有链或许可链。

此外,关注平台的生态系统和工具链也很重要,一个活跃的开发社区和丰富的第三方工具能大大提高开发效率。同时,确保所选平台能支持项目需求和未来的扩展性,将对项目的长期发展产生积极影响。

4. 区块链如何应对隐私问题?

隐私问题在区块链的使用中是一个重要的关注点,尤其是在数据透明性高的公共链中。为了保护用户隐私,许多区块链平台采用了多种技术方案,例如零知识证明、混合网络及隐私币等。

零知识证明是一种可以在不泄露任何附加信息的情况下验证交易有效性的技术。混合网络则通过聪明的匿名方式隐藏用户的真实身份,确保用户信息的保密。而隐私币如门罗币和Zcash等也采用了一系列加密技术来保护用户交易的隐私。综合运用这些技术,可以有效减少区块链应用中的隐私泄露风险。

5. 如何解决区块链的可扩展性问题?

可扩展性问题是区块链面临的一个重大挑战。当网络用户数量增加或交易频率提高时,区块链处理交易的效率可能会下降。为了解决这一问题,一些项目提出了链下扩展方案,如闪电网络和状态通道,而其他项目则通过技术创新进行链上扩展,如分片技术与侧链。

闪电网络允许用户在链下进行多笔交易,最后一笔以单笔大交易的方式上链,降低了链上交易的压力。分片技术则将交易进行分组处理,提高处理速度,侧链则允许不同链之间进行资产或数据的转移。通过这些技术的综合应用,可以有效提高区块链网络的可扩展性。

6. 区块链的治理机制如何设计?

区块链的治理机制是确保网络可持续发展和维护的关键。常见治理机制包括链上治理和链下治理。链上治理通常通过提案和投票的方式进行,所有代币持有人都有权参与,这种方式较为透明但速度较慢。链下治理则借助开发者或核心团队的方式进行管理,决策速度快但可能存在透明度不足的问题。

为了实现治理机制的平衡,许多项目采用了两者结合的方式,确保治理的透明性与高效性。在设计治理机制时,还需要充分考虑社群参与、代币激励、决策透明等多维度因素,以达成更好的治理效果。

总结

总的来看,区块链技术的正确配置离不开对其原理的深入理解。 从共识机制的选择到安全性、隐私保护、可扩展性以及治理机制的设计等,都是影响区块链发展质量的重要因素。随着技术的不断演进,区块链将为我们的生活带来更加深远的影响。理解和掌握区块链的配置原则,将为用户在应用这项技术时提供更坚实的基础。